Tradycyjne rozwiązania bezpieczeństwa mające na celu ochronę styku sieci ze światem zewnętrznym, bazujące na sygnaturach nie są w stanie zapewnić akceptowalnego poziomu bezpieczeństwa.

Musimy założyć, że istnieje prawdopodobieństwo przełamania naszych systemów obronnych lub ich ominięcia i uruchomić narzędzia pozwalające na skrócenie czasu wykrycia zagrożenia tkwiącego w naszym środowisku, aby zminimalizować potencjalne ryzyko wypływu cennych danych lub spowodowania trwałych szkód w środowisku IT.

Korelacja informacji pochodzących z wielu źródeł oraz funkcje uczenia się maszynowego doskonale wspiera i uzupełnia tradycyjne systemy w wykrywaniu zagrożeń dzisiejszego świata IT.

Dzisiejsi cyber-przestępcy stają się coraz bardziej wyrafinowani – stosują ataki ukierunkowane, i wielokierunkowe w celu uniknięcia wykrycia poprzez tradycyjne metody zabezpieczenia sieci.

Współczesne cyberataki są zdominowane przez wykorzystanie zaawansowanych metod (Advanced Persistent Thread – APT), który wykorzystuje luki w zabezpieczeniach aplikacji, użytkowników i organizacji, a ma na celu kradzież cennych informacji z sieci. Ataki APT często zmieniają się i mutują, ostatecznie stając się tak zwanymi atakami dnia zero (0-day).

Nowe gatunki złośliwego oprogramowania powstają bardzo szybko. Według badań rynkowych ponad milion nowych zagrożeń pojawia się w sieci każdego dnia. To sprawia, że tradycyjne metody ochrony bazujące na sygnaturach nie mogą wykryć zagrożenia w odpowiednim czasie.

Ponadto, po początkowym naruszeniu sieci, APT może znaleźć się w stanie hibernacji przez kilka dni, a nawet miesięcy, aby ukryć swoją obecność i nie zostać wykrytym. Badania pokazują, że średni czas od włamania do wykrycia zagrożenia to aż 250 dni.

Dodatkowo wzrastająca liczba informacji z urządzeń, indywidualnych komponentów, alarmów bezpieczeństwa, systemów logowania, dzienników i innych źródeł uniemożliwia sprawną analizę, - przez to skomplikowane ataki APT mogą przeniknąć do sieci niezauważone.

Jedyna skuteczną drogą poprawy skuteczności i zwiększenia bezpieczeństwa jest wykorzystanie zaawansowanych metod korelacji i analiza zagrożeń z wielu źródeł.

W 2016 roku Gartner zidentyfikował między innymi analitykę zagrożeń, jako jedną z 10 technologii w największym stopniu wpierającą techniki obronne przeciwko współczesnym cyberatakom.

Wytyczne wskazują, że wykorzystanie informacji pochodzących z różnych źródeł pomaga szybciej wykryć zagrożenie, a ich skuteczność i efektywność jest wyraźnie większa. Co najważniejsze wykrywanie zagrożeń przebiega w czasie rzeczywistym lub zbliżonym do rzeczywistego.

Następujące zalecenia pomogą zwiększyć skuteczność systemów zabeczenia sieci:

• Zbieraj ostrzeżenia o zagrożeniach i rejestruj dane z różnych źródeł w chronionej sieci

• Zmniejszaj ilość pobranych danych poprzez zastosowanie filtrów i usuwanie duplikatów.

• Agreguj i normalizuj zgromadzone dane dla korelacji I analizy.

• Przekazuj wstępnie przetworzone dane do narzędzi analizy i korelacji

Korelacja i analiza pełnią ważną rolę w rozwiązaniach ochrony cyberprzestrzeni.

Dzięki tym mechanizmom administratorzy bezpieczeństwa mogą szybko identyfikować i śledzić złożone cyber ataki, odkrywać przyczynę powstania zagrożenia oraz powziąć odpowiednie kroki do przerwania łańcucha ataku i udaremnić wyciek cennych danych.

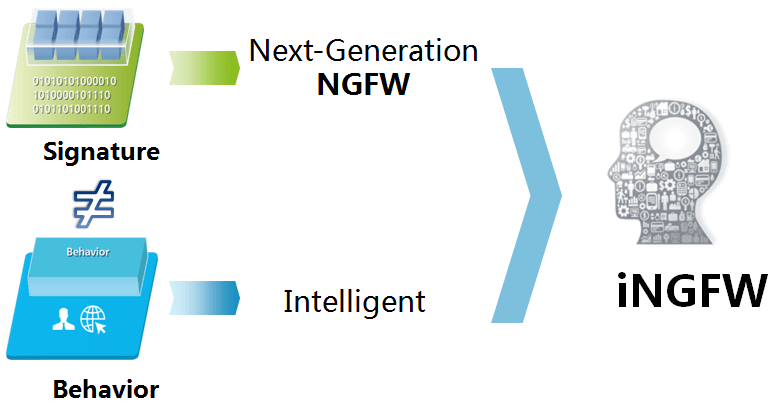

Inteligentna zapora nowej generacji firmy Hillstone (INGFW) składa się z wielu silników detekcji zagrożeń skoncentrowanych wykrywaniu zagrożenia, które przedostało się do wewnętrznej sieci.

Silniki te to między innym Anty Wirus, Intrusion Prevention System (IPS) oraz bazujący na technologii uczących się maszyn silniki wykrywania anomalii w zachowaniu sieci oraz identyfikacji nowych zagrożeń malware.

Hillstone iNGFW zawiera również potężne narzędzia, które mogą korelować i analizować zagrożenia bazując na informacjach z logów ruchu, identyfikacji hostów i informacji o przepływach i sesjach sieciowych. Dzięki korelacji możliwa jest identyfikacja skomplikowanych, wielofazowych zagrożeń oraz wykrywać je w bardzo krótkim czasie.

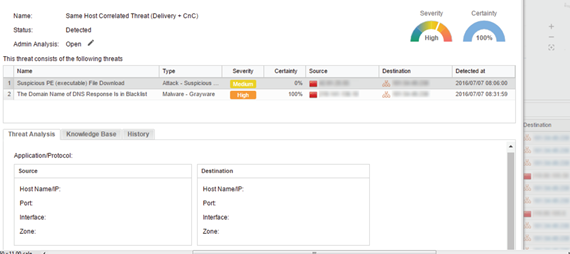

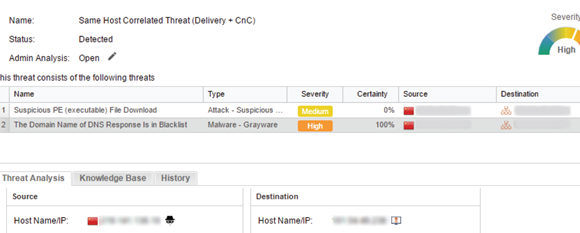

Poniższe przykłady ilustrują działanie systemu korelacji zdarzeń

Hillstone iNGFW wykrył dwa alarmy związane z nienormalnych zachowaniem się hosta w sieci

Analiza zachowania wykazała, że host otrzymał podejrzany plik wykonywalny, a potem próbował skontaktować się z hostem należącym do czarnej listy.

Dalsza analiza wykazała, że host ponownie próbuje się kontaktować z zablokowanym hostem po 30 minutach. Dogłębna analiza danych dowodowych - identyfikator URI wskazuje, że pobrany plik zawiera złośliwe oprogramowanie.

Jak pokazano w powyższych przykładach korelacja zdarzeń pomaga szybko identyfikować podejrzane ataki w gąszczu informacji, logów i alarmów. Automatyczna korelacja pozwala powiadomić administratora o zagrożeniu oraz o źródle, etapach i przebiegu ataku. Następnie administrator może podjąć odpowiednie działania przeciwdziałające zagrożeniom..

Podsumowanie

Wbudowana technologia korelacji i silniki analityczne Hillstone'a opisują relacje poszczególnych zdarzeń z podejrzanym zachowaniem się i zagrożeniami w sieci – przez co z potrafią z wysokim prawdopodobieństwem wykryć zagrożenie.

Technologina Hillstone dysponuje potężnym zestawem narzędzi wspomagających wykrywanie i przeciwdziałanie zaawansowanym i wysublimowanym atakom oraz wykrywanie zainfekowanych hostów w sieci wewnętrznej

Skuteczne złośliwe oprogramowanie i wykrywanie ataków przy wysokim poziomie zaufania. Silniki te są potężnym zestawem narzędzi, które wykrywają i eksponują bardzo wyrafinowane ataki oraz zainfekowane maszyny hosta w sieci.

Autor:

Krzysztof Strąk

Security/SDN BDM

+48 662 277 588

Ten adres pocztowy jest chroniony przed spamowaniem. Aby go zobaczyć, konieczne jest włączenie w przeglądarce obsługi JavaScript.Ten adres pocztowy jest chroniony przed spamowaniem. Aby go zobaczyć, konieczne jest włączenie w przeglądarce obsługi JavaScript.