W czarny piątek 2016 r. potężny atak ransomware uderzył w system kolei miejskiej w San Francisco grożąc zniszczeniem ponad 30 GB krytycznych danych, poczty elektronicznej, bazy szkolenia personelu, informacji o wynagrodzeniach, biletach i innych danych systemowych. Warunkiem uniknięcia zniszczenia danych było wpłacenie na rzecz sprawców około 70 tys. dolarów.

Zarząd miasta odrzucił żądanie. Przez dwa dni system biletowy był w trybie offline, a miasto pokryło koszty tysięcy darmowych przejazdów w tym czasie.

Raport roczny 2016 w sprawie bezpieczeństwa cybernetycznego firmy Cisco opisuje Ransomware jako „najbardziej dochodowy typ złośliwego oprogramowania w historii". Podobnie inne badania, które śledziły gwałtowny wzrost pozycji ransomware na liście najbardziej rozpowszechnionych i zjadliwych zagrożeń dla przedsiębiorstw we wszystkich sektorach przemysłu i biznesu.

Według badań z Osterman Research z czerwca 2016 r. prawie jedna na trzy badane organizacje poniosła straty w wyniku ataku ransomware w ciągu ostatnich 12 miesięcy.

Ransomware blokuje informacje z systemów przez szyfrowanie krytycznych danych, oferując odszyfrowywanie ich tylko po wpłacie okupu napastnikom.

Jednym z powodów, dla których zagrożenie stało się tak rozpowszechnione i skuteczne jest łatwość nabycia i wykorzystania ransomware. Użyteczny kos źródłowy jest dostępny w wielu witrynach internetowych

W razie zainfekowania ofiara ma do wyboru zatrudnienie wysoko wyspecjalizowanych specjalistów do wyczyszczenia swoich systemów lub wpłacenie wysokiego okupu.

Niestety taki proces może zająć kilka godzin, dni czy nawet tygodni i kosztować nawet więcej niż żądany okup. Dlatego większość właścicieli przedsiębiorstw decyduje się na zapłacenie okupu, aby przywrócić prawidłowe działanie systemów najszybciej jak to możliwe. To również powód, dla którego ransomware rozwija się tak szybko i jest tak dochodowy.

Gwałtowny wzrost ataków typu ransomware skłania organizacje do znalezienia i zastosowania skutecznych rozwiązań bezpieczeństwa, które mogą wykryć i usunąć ataki jak najwcześniej tak, aby uniemożliwić im skuteczne opanowanie zasobów sieciowych.

Inteligentne firewalle nowej generacji Hillstone (iNGFW) to właśnie takie rozwiązanie, które wykorzystuje unikalną architekturę wielopoziomowej ochrony do wykrywania i przeciwdziałania ransomware zanim spowoduje ono straty biznesowe.

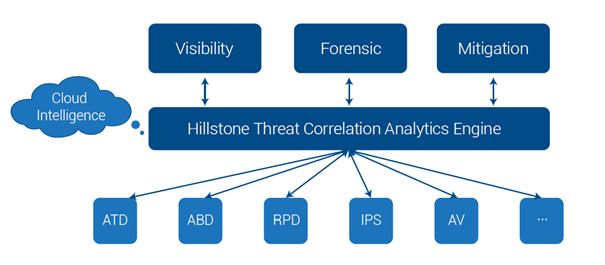

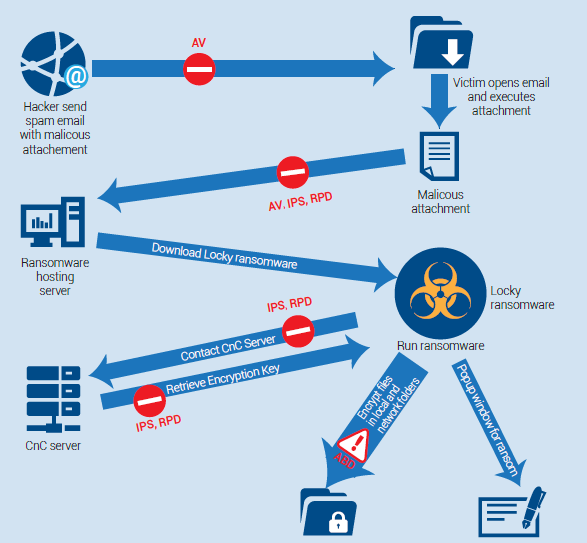

Wielowarstwowa ochrona (patrz rysunek 1) wykorzystuje kilkanaście wysokiej jakości narzędzi bezpieczeństwa do ochrony przed ransomware: Antywirus (AV), system detekcji włamań (IPS), wykrywanie zaawansowanych zagrożeń (ATD), wykrywanie anormalnych zachowań w sieci (Abnormal Behaviour Detection ABD), system reputacji (Reputation Detection RPD) itd.

Wykorzystanie wielowarstwowej ochrony pozwala firewallom Hillstone wykrycie najbardziej zaawansowanych i często zmieniających się wariantów zagrożeń ransomware na każdym etapie zagrożenia (nawet po przedostaniu się zagrożenia do sieci wewnętrznej).

Aby zilustrować pełną moc obrony Hillstone iNGFW Hillstone przedstawiono typowe kroki exploita ransomware, a następnie dokładnie opisano jak inteligentny firewall może je wykryć na każdym etapie.

Przykład: Atak Locky Ransomware

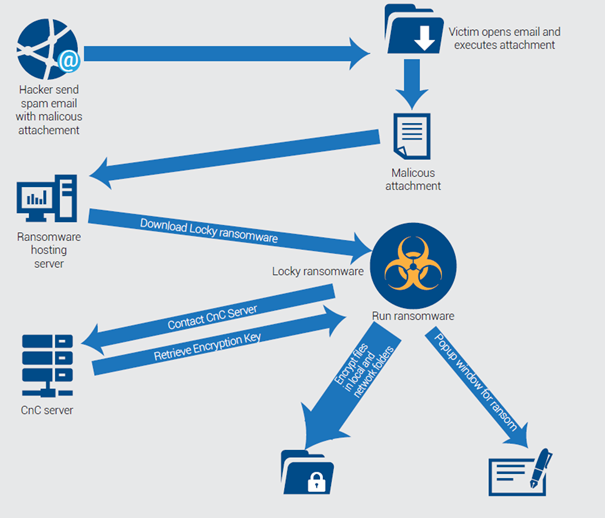

Ransomware Locky jest najbardziej rozpowszechnionym zagrożeniem w dzisiejszych czasach. Typowy atak został przedstawiony na ilustracji: Locky wykonuje następujące kroki, aby zainfekować system i zażądać okupu:

Poniższy scenariusz przedstawia jak wielowarstwowa ochrona Hillstone może zablokować atak Locky Ransomware:

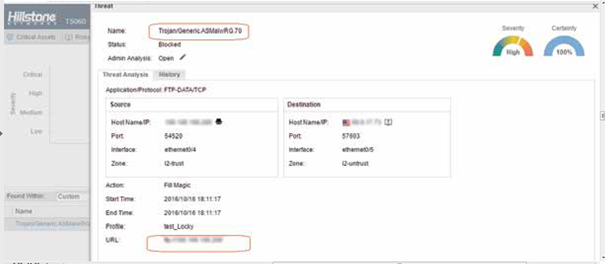

W przypadku, gdyby złośliwy kod uniknął wykrycia przez oprogramowanie antywirusowe, a użytkownik zdecydowałby się na otworzenie podejrzanego załącznika –w momencie próby połączenia się ransomware z serwerem Command and Control, system Hillstone dzięki liście „czarnych” domen i silnikowi reputacji spowoduje zablokowanie transmisji i wygenerowanie alarmu dla administratora bezpieczeństwa.

Jeżeli Locky Ransomware, dzięki nowym mutacjom i wykorzystaniu ciągle migrujących serwerów C&C ominie obie linie obrony (Antywirus i Baza Reputacji) i nawet uzyska dostęp do systemu nieświadomego użytkownika – Inteligentny Firewall Hillstone wykorzysta unikalne w skali światowej metody wykrywania: Wykrywanie Anomalii w sieci (ABD) oraz Wykrywanie Zaawansowanych zagrożeń (ATD).

Te metody wykrywania nie bazują na sygnaturach ataków i sygnaturach złośliwego oprogramowania. System wykrywania anormalnych zachowań wykorzystuje technologie uczenia się maszyn do wykrycia niezwykłych i potencjalnie groźnych zachowań w sieci takich jak wyjątkowa pod względem czasu lub ilości danych komunikacja komputera w sieci lub próby połączenia się z centrami Command and Control. Mechanizm wykrywania anomalii od zainstalowania buduje profil zachowania normalnego dla każdej maszyny i komputera w sieci wewnętrznej, a potem wykrywa każde odchylenie od poprawnego modelu zachowania.

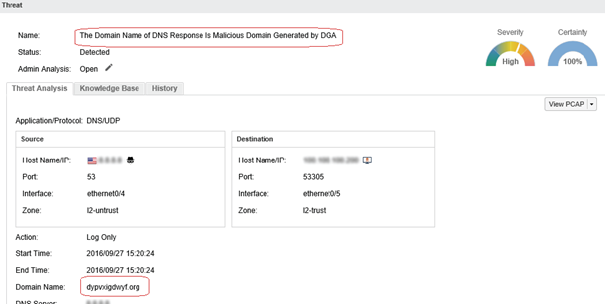

Technologia ta zawiera w sobie moduł wykrywania nazw domenowych generowanych automatycznie (Domain Generation Algorithm DGA), które są wykorzystywane przez wirusy

Na rysunku przedstawiono przykład komunikacji z domeną generowaną automatycznie.

Aby upewnić się, że wykryte anomalie nie są fałszywymi alarmami i reprezentują faktyczny atak inteligentny firewall Hillstone wykorzystuje korelację informacji z poszczególnych mechanizmów ochrony – pozwala to na dokładne określenie prawdopodobieństwa, że badane działanie jest faktycznym atakiem, a nie fałszywym alarmem. Na przykład mechanizm korelacji może połączyć fakt ściągnięcia pliku z serwera http z próbą połączenia z serwerem C&C znajdującym się na liście reputacji - dzięki czemu prawdopodobieństwo, że jest to atak, znacząco rośnie i firewall może powiadomić administratora bezpieczeństwa o zaistniałym incydencie, a nawet sam podjąć wcześniej zaprogramowaną akcję zmierzającą do uniknięcia lub zminimalizowania strat.

Podsumowanie

Inteligentne firewalle Nowej Generacji Hillstone, dzięki wykorzystaniu wielowarstwowej ochrony przed zagrożeniami oraz innowacyjnych technologii wykrywania anomalii, technologii uczenia się zachowań i korelacji informacji z wielu silników ochronnych, należą do światowej czołówki rozwiązań bezpieczeństwa.

Unikalne technologie pozwalają na wykrywanie zagrożeń, które nie mają jeszcze dokładnej sygnatury ataku, Hillstone umożliwia wykrycie zagrożenia na każdym etapie ataku, nawet po przedostaniu się zagrożenia do sieci wewnętrznej.

Dzięki wykorzystaniu nowoczesnych i unikalnych technologii: Wykrywanie Anormalnych Zachowań w Sieci oraz Wykrywanie Zaawansowanych Zagrożeń Hillstone znalazł się w grupie najbardziej innowacyjnych firm z obszaru zabezpieczania sieci na świecie.

Autor:

Krzysztof Strąk

Security/SDN BD

Ten adres pocztowy jest chroniony przed spamowaniem. Aby go zobaczyć, konieczne jest włączenie w przeglądarce obsługi JavaScript.Ten adres pocztowy jest chroniony przed spamowaniem. Aby go zobaczyć, konieczne jest włączenie w przeglądarce obsługi JavaScript.